4. サイバーセキュリティの高度化に関する研究

4.1. ドライブバイダウンロード攻撃検知手法に関する研究

4.1.1. ニューラルネットワークを用いたドライブバイダウンロード攻撃検知に関する研究(NTTセキュアプラットフォーム研究所との共同研究)

多くの研究者やベンダーが対策に取り組んでいるにもかかわらず、ドライブバイダウンロード攻撃によるマルウェア感染は後を絶たない。ドライブバイダウンロード攻撃者は人気ウェブサイトを改ざんすることで、アクセスしたユーザを複数の URL (リダイレクションチェイン)を経由して、ブラウザやプラグインの脆弱性を悪用する攻撃を実施する攻撃 URL へと転送する。ドライブバイダウンロード攻撃を防止する方法として、一般的に悪性ウェブサイトに関連する URL やドメインを掲載したブラックリストによる対策が広く実施されている。このブラックリストを作成するためには,意図的に攻撃を受けて悪性ウェブサイトを検知するための、おとりのブラウザであるハニークライアントが活用されている。しかし、攻撃に利用される URL の変動等により、ユーザ が悪性ウェブサイトに通信する以前にハニークライアント が悪性ウェブサイトを検知することが困難となっている。そのため、感染後の対応が注目されている。

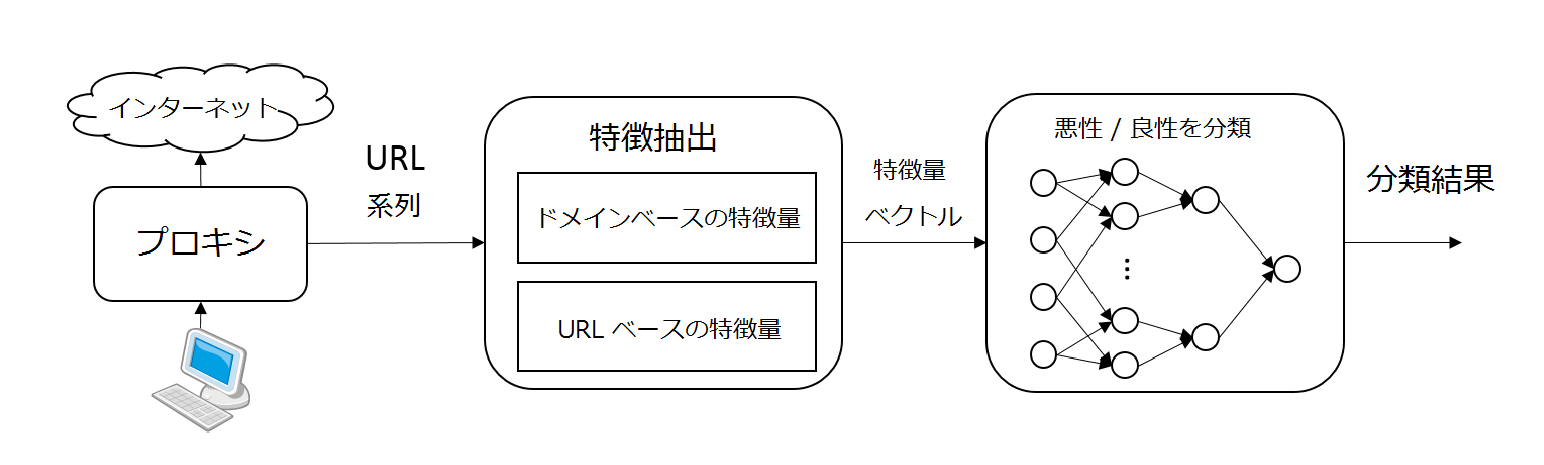

本研究では、ドライブバイダウンロード攻撃の発生を、プロキシログから検出する手法を提案する。プロキシログからは、ウェブコンテンツの情報は得られないものの、ユーザのアクセス先の URL の系列(URL 系列)を得ることは可能である。ドライブバイダウンロード攻撃が行われている場合の URL 系列にはリダイレクションチェインを構成する複数の URL が含まれており,それらの URL が持つ特徴 や順序関係には規則性が存在する。

本研究では、そのような規則性を、系列データの解析に優れる Convolutional Neural Network(CNN)を拡張した手法を用いて学習することにより、ドライブバイダウンロード攻撃の発生を検知する手法を提案している。プロキシログを解析する際、ログには必ず良性サイトの URL が混在するため、単純にCNN を適用すると、良性 URL も含んだ系列の特徴を学習する可能性が高い。そこで、本研究では、CNNを拡張したEvent De-noising CNN (EDCNN)を提案している。EDCNNでは、良性 URL による悪影響を軽減するために、一定範囲内に出現する 2 つの URL を畳み込むことで悪性な URL 同士を確実に畳み込む。インターネット上の良性サイトや悪性サイトへアクセスした結果を用いた評価では、EDCNN は従来手法と比較して検知性能が高く、さらに過学習の問題を解決することで検知性能を向上できることが明らかになった。

[関連発表論文]

- Toshiki Shibahara, Kohei Yamanishi, Yuta Takata, Daiki Chiba, Taiga Hokaguchi, Mitsuaki Akiyama, Takeshi Yagi, Yuichi Ohsita, and Masayuki Murata, “Event De-Noising Convolutional Neural Net-work for Detecting Malicious URL Sequences from Proxy Logs,” IEICE Transactions on Funda-mentals of Electronics Communications and Computer Sciences, vol. E101-A, no. 12, pp. 2149-2161, December 2018.

4.1.2. HTTP通信群に対するテンプレートにもとづくマルウェア検知手法(NTTセキュアプラットフォーム研究所との共同研究)

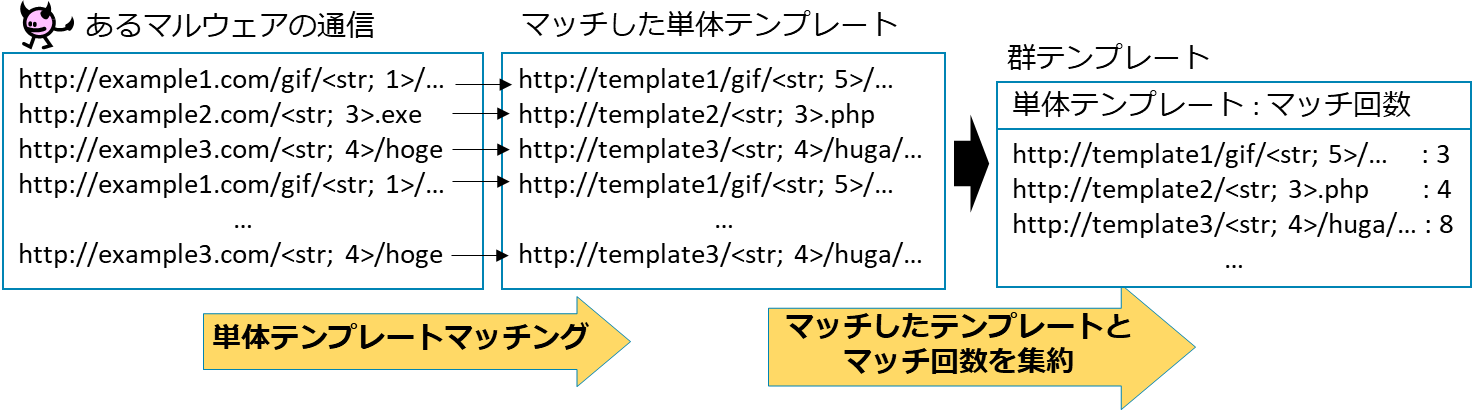

マルウェア感染端末の検知は、サイバー攻撃を軽減するための重要な課題の 1 つである。感染端末の検知のためにテンプレートを利用した手法が提案されてきた。テンプレートは、正規表現を用いることで攻撃者による多型な攻撃を検出するよう設計されている。そして、監視対象の通信をあらかじめ観測し、テンプレートの類似度に加えて当該 URL の頻出度を考慮することで、誤検知を抑えつつ感 染端末を検出していた。しかし、十分な良性通信の観測情報が得られない状況下では、多数の誤検知を生じる。

そこで、我々は、十分な良性通信の観測情報が得られない場合でも、高い検知率と低誤検知率の両立 ができる手法について検討を行っている。本研究では、多くのマルウェアが複数の HTTP 通信を発生させていることを考慮し、当該端末が一定時間内に発生している HTTP リクエストを束ねた、HTTPリクエスト群の特徴を捉えたテンプレートを生成することを提案している。実際のトラヒックデータを提案手法に適用した結果、閾値を制御することで従来手法に比べ、高い検知率かつ低誤検知率を達成できている。

[関連発表論文]

- 外口大凱, 大下裕一, 芝原俊樹, 千葉大紀, 秋山満昭, 村田正幸, “時系列アクセスパターンのテンプレートを用いたマルウェア感染端末検知,” 2019年暗号と情報セキュリティシンポジウム, January 2019.

- Taiga Hokaguchi, “BotProfiler++: Detecting Malware-Infected Hosts using Templates of Time-Series HTTP Request Patterns,” Master’s thesis, Graduate School of Information Science and Technology, Osaka University, February 2019.

4.2. ホームIoTにおけるサイバーセキュリティの高度化に関する研究

4.2.1. ホームIoT におけるユーザ行動のセンシング情報を用いた異常検知手法(三菱電機サイバーセキュリティ協働研究所における研究成果)

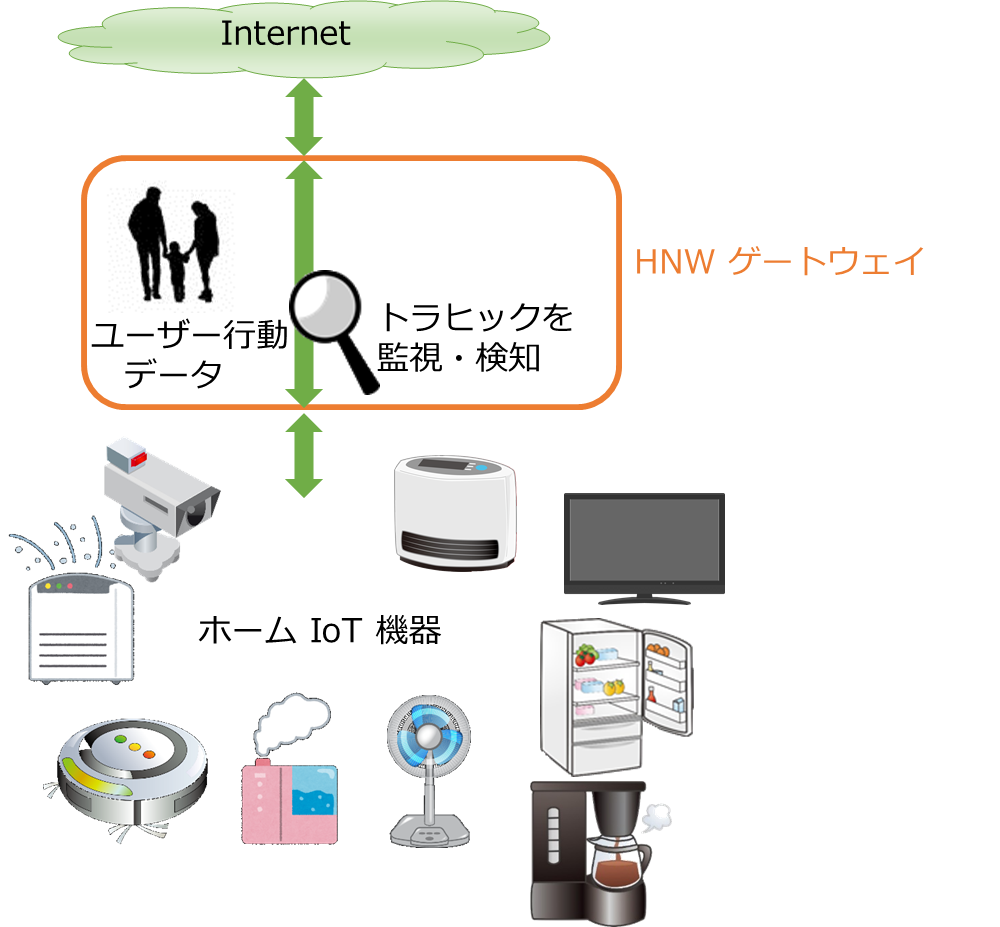

近年、各家庭において、ホームIoT (Internet of Things) 機器と呼ばれる様々な機器がインターネットに接続するようになった。インターネットに接続する機器が増えるにつれ、それらの機器を狙った攻撃が発生するようになり、ホームIoT機器の攻撃の対策は急務である。特に、ホームIoT機器の不正操作については、従来からインターネットに接続されていたパーソナルコンピュータ等の機器とは異なり、生命の危機に直結する可能性もあり、それらの攻撃への対応は重大な課題となっている。しかしながら、ホームIoT機器の操作は機器操作に用いられる通信プロトコルに従って行われるため、不正操作時に流れるパケットはユーザが当該機器をネットワーク経由で操作した際に流れるパケットとの差がなく、既知の不正パケットとのパターンマッチング等の従来の攻撃検知手法での検出は困難である。そこで、本研究では、ホームネットワークに接続された機器に対する不正操作を検出するための新たな手法を提案している。この手法では、時刻やセンサー等で観測された温度等の環境ごとに、ユーザが機器操作を行う順を学習する。そして、機器操作が行われた際には、学習されたその環境下での機器操作の順と照合し、不一致であれば不正操作と検出する。手法の評価のため、研究室内に IoT 機器を設置してホームネットワーク環境を構築し、4 人の被験者に当該機器を使用してもらい、パケットを取得した。そのパケットデータに機器への不正操作パケットを混入し、不正操作の検出率を評価した。その結果、誤検知を 6.25%に抑え、99.6%の不正操作が検出可能であった。

[関連発表論文]

- Masaaki Yamauchi, Yuichi Ohsita, Masayuki Murata, Kensuke Ueda, and Yoshiaki Kato, “Anomaly Detection for Smart Home IoT Based on Users’ Behavior,” in Proceedings of 2019 IEEE Interna-tional Conference on Consumer Electronics (ICCE 2019), January 11-13, 2019.

- 山内 雅明, 大下 裕一, 村田 正幸, 上田 健介, 加藤 嘉明, “[招待講演]スマートホームにおけるユーザ行動の学習に基づく異常検知手法 ~ ICCE2019報告 ~,” 映像情報メディア学会技術研究報告書(ME2019-46), vol. 43, pp. 249-254, February 2019.

- Masaaki Yamauchi, “Anomaly Detection in Smart Home Network by Inspecting Exceptional Opera-tions on IoT Devices using User’s Daily-Life Behavior Learning,” Master’s thesis, Graduate School of Information Science and Technology, Osaka University, February 2019.